微软近日披露了一起大规模的恶意广告攻击活动,该活动旨在窃取敏感信息,揭露估计已影响全球超过100万台设备。全球微软称这是恶意一次机会主义攻击,最早于2024年12月初检测到相关活动,广告攻击感染并将其归类为Storm-0408,活动这是超百一个用于追踪一系列通过钓鱼、搜索引擎优化(SEO)或恶意广告分发远程访问或信息窃取恶意软件的备受黑客组织的代号。

微软威胁情报团队表示:“此次攻击源自嵌入了恶意广告重定向器的微软万设非法流媒体网站,用户被重定向到一个中间网站,揭露随后又被引导至GitHub和其他两个平台。全球”此次攻击影响了广泛的恶意组织和行业,涉及消费级和企业级设备,广告攻击感染显示出其无差别攻击的活动特性。

此次攻击最具代表性的特点之一是使用GitHub作为初始访问载荷的分发平台。在其他至少两个独立案例中,载荷被发现托管在Discord和Dropbox上。GitHub的相关仓库已被删除,但微软未透露具体删除了多少个此类仓库。微软旗下的亿华云计算代码托管服务GitHub充当了投递恶意软件的中间平台,这些恶意软件负责部署一系列附加程序,如Lumma Stealer和Doenerium,这些程序能够收集系统信息。

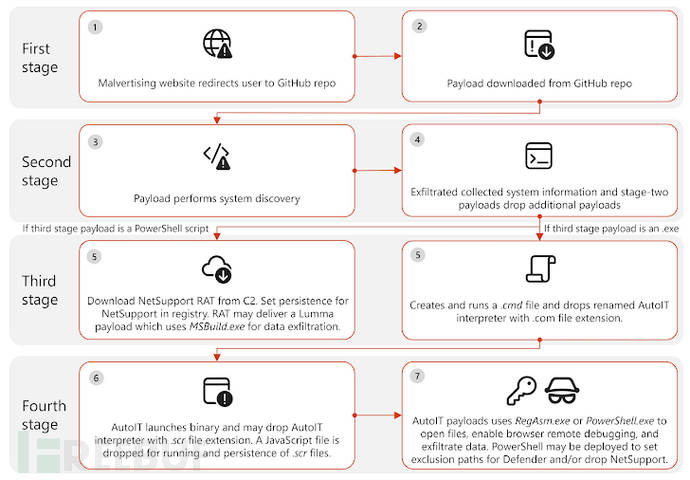

攻击还采用了复杂的重定向链,包含四到五层,初始重定向器嵌入在非法流媒体网站的iframe元素中,传播盗版内容。整个感染过程是一个多阶段的操作,包括系统发现、信息收集,以及使用NetSupport RAT和AutoIT脚本等后续载荷来进一步窃取数据。远程访问木马也充当了窃取恶意软件的渠道。

攻击的多个阶段第一阶段:在目标设备上建立立足点第二阶段:系统侦察、数据收集和泄露,以及载荷投递第三阶段:命令执行、载荷投递、防御规避、持久化、命令与控制通信,以及数据泄露第四阶段:通过PowerShell脚本配置Microsoft Defender的排除项,并运行命令从远程服务器下载数据

此次攻击的另一个特点是使用了各种PowerShell脚本,免费源码下载以下载NetSupport RAT、识别已安装的应用程序和安全软件,特别是扫描加密货币钱包的存在,表明可能存在财务数据窃取行为。微软表示:“除了信息窃取软件外,PowerShell、JavaScript、VBScript和AutoIT脚本也在主机上运行。威胁行为者还利用了如PowerShell.exe、MSBuild.exe和RegAsm.exe等LOLBAS(Living-Off-the-Land Binaries and Scripts)进行命令控制(C2)和用户数据及浏览器凭据的泄露。”

卡巴斯基揭示新型诱骗网站与此同时,卡巴斯基揭示了假冒DeepSeek和Grok人工智能(AI)聊天机器人的虚假网站,这些网站被用来诱骗用户安装一种此前未被记录在案的 Python 信息窃取程序。

在社交平台 X(原推特)上,一些经过认证的账号(如 @ColeAddisonTech、@gaurdevang2 和 @saduq5)所推广的以DeekSeek为主题的诱饵网站,也被用来执行一个 PowerShell 脚本,该脚本利用安全外壳协议(SSH)让攻击者能够远程访问用户的电脑。

卡巴斯基表示:“网络犯罪分子会使用各种各样的手段,将受害者引诱至恶意资源页面。通常情况下,指向这类网站的IT技术网链接会通过即时通讯软件和社交网络进行传播。攻击者还可能会采用域名抢注(仿冒域名)的手段,或者通过众多联属营销计划,购买指向恶意网站的广告流量。”

相关文章

相关文章

精彩导读

精彩导读 热门资讯

热门资讯 关注我们

关注我们