现如今,轻松其中电竞已经渐渐融入我们的荷游生活,作为游戏爱好者,腻画选择一款优秀的质让显卡变得尤为重要。而影驰骨灰大将960凭借其出色的沉浸性能和良好的用户口碑,成为了许多玩家心目中的影驰游戏应对首选。本文将从多个方面为大家详细介绍这款显卡的骨灰高负优势和特点。

出色的大将打造性能,畅享高负荷游戏

影驰骨灰大将960采用了先进的绝佳极GPU架构和强大的显存配置,性能得到有效提升。无论是高画质的游戏还是大型多人在线游戏,免费源码下载都能在这款显卡的加持下畅玩自如。

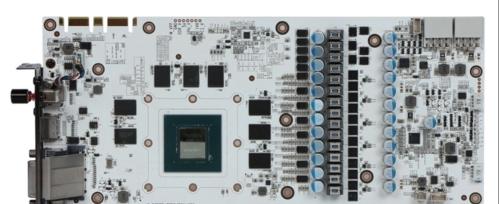

独特的散热设计,持续稳定输出

影驰骨灰大将960采用独特的散热设计,通过优化风道布局和增加散热风扇数量,能够在高负荷情况下保持稳定的温度,有效避免因过热导致的性能下降和崩溃。

超频潜力大,性能可玩性更进一步

影驰骨灰大将960具备出色的超频潜力,通过简单的设置即可将显卡性能进一步提升。不仅可以让你在游戏中获得更高的帧率和更流畅的画面,还可以轻松应对更高要求的游戏。

多重接口,满足各类显示需求

影驰骨灰大将960拥有丰富的接口,包括HDMI、DisplayPort和DVI等。无论是连接高清显示器、投影仪还是VR设备,都能满足不同用户的需求,让你尽情享受游戏带来的云服务器乐趣。

支持多屏幕技术,更广阔的视野

影驰骨灰大将960支持多屏幕技术,可以同时连接多个显示器,扩展你的视野。无论是在游戏中享受更宽广的画面还是在工作中提高工作效率,都能够带来更加震撼的体验。

高效节能,环保又省电

影驰骨灰大将960采用了先进的节能技术,可以在保证性能的同时最大程度地降低功耗。在玩游戏的同时,也能为环境保护和省电做出贡献。

精准画面处理,细腻画质呈现

影驰骨灰大将960拥有强大的画质处理能力,能够精准还原游戏中的细节。无论是纹理的清晰度还是光影效果的真实度,都能够让你沉浸在游戏的世界中。企商汇

静音设计,享受安静的游戏体验

影驰骨灰大将960采用了静音设计,通过优化散热风扇和降噪技术,能够在高负荷运行时保持低噪音。让你在游戏中享受安静的环境,更加专注于游戏的乐趣。

稳定性能表现,持久使用无忧

影驰骨灰大将960经过严格测试和验证,具备稳定的性能表现和长久的使用寿命。无论是长时间游戏还是高强度使用,都能够保持出色的表现,让你无后顾之忧。

简单易用的驱动程序,让你轻松操作

影驰骨灰大将960附带了简单易用的驱动程序,让你可以轻松地进行各种设置和调整。无论是性能优化还是游戏录制,都可以方便地进行操作,提升用户体验。

丰富的售后服务,用户放心购买

影驰作为知名品牌,在售后服务方面做得非常到位。不仅提供全面的保修政策,还有专业的客服团队随时为用户解决问题,让用户购买后无后顾之忧。

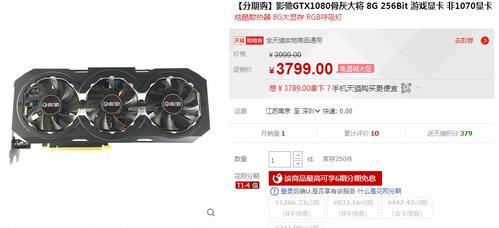

与市场价格相比性价比超高

影驰骨灰大将960在性能和价格上取得了很好的平衡,相较于其他同类产品,具备更高的性价比。对于普通玩家来说,是一款非常值得购买的显卡产品。

多功能显卡,满足各类需求

影驰骨灰大将960不仅适用于游戏,还可以满足其他需求。无论是图像处理、视频剪辑还是虚拟现实应用,都能够提供出色的表现,为用户带来更多的可能性。

品质可靠,可信赖的选择

影驰骨灰大将960作为知名品牌的产品,品质可靠,质量有保证。经过多次升级和改进,已经成为广大用户信赖的选择,得到了市场的一致好评。

综上所述,影驰骨灰大将960凭借其出色的性能、独特的散热设计、多重接口和精准画质处理等特点,成为了众多游戏爱好者的首选。不仅能够轻松应对高负荷游戏,还能带来细腻的画质和沉浸式的体验。无论是性能还是稳定性能,都能够让用户放心购买和使用。

相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们